Category Archives: 6. GEEK & INTERNET

PYMES, Verano y CiberSeguridad de Toalla

Dicen que no hay ciencia sin sesgos, y que todo conocimiento está inequívocamente impregnado de quien lo lleva a cabo por su condición humana. Y a menudo, hacemos cosas irracionales por simple costumbre y por el “siempre se ha hecho así” sin valorar si realmente nuestro esfuerzo servirá para algo, o si de alguna forma hay alguna oportunidad de lograr el objetivo deseado.

Es por eso, que me gustaría recapacitar en este artículo, de forma fresca y veraniega (que estamos a finales de Agosto) acerca de las medidas de ciberseguridad que no se adoptan en la mayoría de PYMES, a veces por pereza, a veces por desconocimiento del impacto real sobre nuestro negocio de un ciberataque exitoso, o simplemente por pura carga de trabajo que nos absorbe en otras tareas.

Pero volvamos a los sesgos y costumbres: ¿Recordáis cuando estamos a pie de playa y dejamos nuestras pertenencias en la arena? ¿Qué hacemos todos? Cogemos la “super-toalla protectora” y cubrimos esas pertenencias cuando vamos al agua. Pensando en frío ¿de verdad creemos que esto nos protege algo que no sea del sol? Sí, todos creemos que, al no estar a la vista, estarán más seguras. Y ¿de verdad es así? De hecho, después de haber pasado muchos años de mi carrera en seguridad física, ya os puedo adelantar que no, ya que alguien podría llevarse una bolsa con todo su contenido, sin que nadie vea precisamente, que esa bolsa estaba antes en el suelo. Esto de “tapar” las cosas y pensar que así están seguras es lo que en ciberseguridad llamamos “seguridad por oscuridad u ocultación”: Lo que no se ve, no está en peligro. FALSO.

De hecho, en internet hay multitud de recursos para encontrar recursos expuestos y vulnerables, desde los habituales “Google dorks” que tanto en Google como en otros buscadores nos permiten hacer búsquedas específicas, bien sea de webs no actualizadas y con problemas de seguridad conocidos, a impresoras conectadas en redes no segmentadas que nos dan acceso a toda la red local, pasando por un sinfín de cosas interesantes que puede uno encontrarse. Tambien está Shodan, el más conocido de todos los buscadores de dispositivos de Internet, u alternativas como FOFA, Censys , Oshadan u ZoomEyeque localizarán por nosotros tipos de dispositivos por sistema operativo (y versión), IP, puerto, y un largo etc… Y como no, a cada San Benito le llega su San Martín, y cada 0day le llega su exploit, que cada día hace más rápido y más barato lanzar servidores desde la nube, si queremos más rápido aún, para recorrer todo el rango de direcciones IPv4 en busca de una vulnerabilidad completa, con herramientas tipo “mass scanner”. Recomiendo leer este ejemplo de mi compañero @CésarFarro respecto a la vulnerabilidad bautizada como “BlueKeep” del RDP:enlace.

A menudo, como profesional de la ciberseguridad, responsables de PYMES me han preguntado “pero ¿quién me va a atacar a mí?”. Y la respuesta es “cualquier cibercriminal que descubra que se puede y es rentable”. De modo que, si en algún momento te has formulado esa pregunta, la estrategia de ciberseguridad en tu empresa ya sabemos que no es la correcta. Incluso como usuario, tampoco. Tus dispositivos, tus datos, tus credenciales, tus correos, tus fotos y un largo etc.., tienen valor para los cibercriminales. Análisis realizados por nuestros expertos en ElevenPaths sobre PYMES predicen que 1 de cada 3 PYMES podría cerrar en los próximos 2 años por un problema derivado de la ciberseguridad, cifra que con la actual situación bajo pandemia, puede ser dramática. De modo que toca plantearse si estamos en el lado de los que se preguntan a quienes interesamos o estamos en el de los que tenemos un plan para preveer un ciberataque, ya que a menudo decimos que sólo hay 2 tipos de empresas, las que son atacadas y las que no lo saben.

La única pregunta que debe hacerse es “¿Tengo un plan de ciberseguridad que asegure mi empresa ante un ataque?”. Si la respuesta es “NO” que sepa que no sólo está comprometida su continuidad de negocio sino también una posible sanción de la Agencia Española de Protección de Datos, por incumplir lo dispuesto en la LOPD-GDD y/o RGPD Europea. No es una cuestión banal.

Desde ElevenPaths tenemos productos y servicios específicos para proteger a las PYMES, para garantizar la transformación digital de las empresas y para concienciar sobre el uso responsable de la tecnología a sus empleados, además de otros muchos para garantizar la ciberseguridad de nuestros clientes. No dude en consultarnos.

No confíe su empresa a la toalla.

Andrés Naranjo @TheXXLMAN

ADVANCED COMMUNITY MANAGEMENT Y GROWTH HACKING

¡Buenos días a todos! Hace tiempo que quería escribir este artículo, sobre todo para animar a aquellos a quien interese el marketing online y las posibilidades que ofrece la difusión en las RRSS, ya que son profesiones al alza y con grandes cotas de reclutamiento. Así que voy a aclarar un poco ciertos conceptos y luego pasaremos a hablar de un caso práctico de cosecha propia en Twitter ¿me acompañas?

Vamos con el glosario en primer lugar: ¿A qué llamamos Community Manager? Un CM es según Wikipedia un “Responsable de comunidad de internet”, es decir, quien maneja las redes sociales y ejecuta el plan de marketing en ésta. También de facto, se convierte en una especie de servicio al cliente online resolviendo dudas o consultas y contacto de post-venta para muchas marcas. Otra especie de “canal online” que se ha demostrado mucho más efectivo que los chat-window de las propias website de cada empresa. ¿Algo va mal? Se lo digo a la empresa por Twitter. ¿Busco algún dato de la empresa? Pues se lo pregunto por Facebook.

UNA DE PROMOCIONES Y MOVILIDAD SOSTENIBLE

Buenas a todos!

Ante todo pediros disculpas…. Tengo el blog literalmente abandonado pero creedme que es por buena causa. Creo que la iniciativa en la que ahora mismo aparte de mi trabajo del día a día en la que estoy implicado, merecerá la pena, modestamente.

Como sabeis me encanta hablar cuando tengo algo interesante que compartir y la verdad, que después de probar alguno de estos servicios, creo que no está de más hablar un poco de las iniciativas para compartir coche o los nuevos coches eléctricos por minuto. Personalmente soy partidario de la idea de que sólo tenemos un planeta, y más vale cuidarlo, y si de paso es ahorrando algo de dinero, pues mejor hacerlo. Recordar que los coches eléctricos no pagan «la hora» y puedes coger cualquier que te pille cerca mirando el mapa de la app.

Por si alguien aun no lo sabe, es como BLABLACAR, pero no tiene comisiones. Además entrando por este enlace regalan 10 euros de mi parte ->

Tambien hay un servicio nuevo de alquiler por minutos de coches electricos llamado ZITY. como es nuevo el registro es gratis. Si los haces RT en twitter te regalan 20 minutos de uso (y el registro, que en emov o car2go son 15€) : www.zitycar.es

aquí teneis el twit -> https://twitter.com/Zity/status/953181940236144642

+info y comparativa: via XAKATA

Y por último, la empresa DRIIVEME ofrece coches de alquiler por 1€ al dia (si, habeis leido bien) es para moverlos entre sus sedes, es super útil y funciona genial -> https://www.driiveme.es/p/MTU0NTY4

Espero que os sea de ayuda!

Un abrazo XXL

CHANGE.ORG una web para que no cambie nada.

Por favor, hace unos meses hice este vídeo, y me sorprende que a día de hoy mucha gente no sepa que esta web es solo una empresa que vende tus datos a terceros y cuyas firmas no valen absolutamente para nada.

Combate a los aprovechados y compártelo!

HTC, ese pedazo de marca….

Hay sorpresas que te da la vida que no te esperas. Resulta que dí por perdida hace tiempo mi querida HTC DIAMOND. Sí, era windows mobile, pero tener móvil, internet, correo con exchange, navegador tomtom, messenger y un largo ETC en ese pedacito de espacio, si que era innovación y no lo de la «marca de la manzanita» a la que dedicaré cualquier día una buena entrada….De hecho la HTC DIAMOND, es uno de los pocos móviles que he tenido 2 veces. Una verdadera pasada.

Pues bien, me da por mirar un bolsillo colocando la ropa y ¡voilá! Había estado ahí todo el tiempo. Es lo que tiene el tamaño, que importa….

Imaginaos mi sorpresa…. Y mayúscula que fué además, al encender y tiene un 59 POR CIENTO DE BATERÍA DESPUES DE 2 AÑOS!!!!!!!!!!! WTF ??? (en los sms pude comprobar la ultima vez que la usé)

Habrá gente que piense que «htc no es lo que era». Yo he usado HTC desde el 2004 al 2012 y sé bien la calidad que se gastan. Pero esto sí que me ha sobrepasado, en serio.

Tengo un Samsung Galaxy S5 que fue regalo navideño, pero mi próximo móvil ya sabeis de que marca será.

Auditando que es gerundio: El router que hacia puenting.

Que las empresas invierten poco o nada en su seguridad informática, es un hecho. Al igual que como muchos sabréis, en hacer copias de seguridad de los datos, por muy importantes que estos sean, la mayoría de la gente se piensa que los discos duros son eternos y luego las pérdidas de datos son inevitables.

Debo decir que me siento tentado de hacer un mini-tutorial básico acerca de aquellas mínimas nociones que debemos tener a la hora de tener nuestra wifi activada. Pero nunca o casi nunca, ésto ocurre y la mayoría de los routers (con buena parte de culpa del sudamericano que nos dice «reinisió la pesé?» y después nos pide que restauremos el wifi a valores de fábrica) todavía se mantienen con la configuración inicial, lo cual es muy muy peligroso.

Con cierta asiduidad, la gente me consulta si alguien puede usar su wifi o qué deberia hacer para que ésto no ocurra. En casi ningún caso, esta gente está preocupada porque al tener acceso a su wifi, lo tiene también a su red: ordenadores, tablets, móviles ¿nadie piensa en esto? Cualquiera ciber-delincuente que se conecte a nuestra red tiene ya una puerta abierta para entrar al resto de nuestros dispositivos.

Y como muestra, esta mañana en una empresa de tamaño pequeño, tras usar distintos operadores de internet, disponían aún de 6 (si, 6) routers enchufados al switch del servidor. Y sí, todos con sus SSID/contraseñas por defecto, de manera que no había una sola puerta abierta, eran 6 nada menos. Y para más inri, la más reciente, la única operativa (de jazztel), colgando cual longaniza haciendo puenting frente al switch.

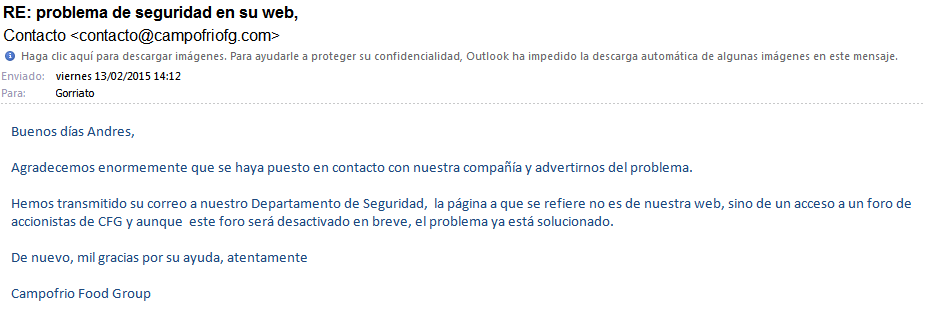

Respuesta al «Campofrío-Gate»

Aunque han tardado algo más de lo que esperaba, debo decir que desde el grupo campofrío me han respondido para agradecerme la advertencia sobre el problema de seguridad en su servidor (que además disculpan diciendo que era un foro privado de accionistas….). Me da que no se dan cuenta de la magnitud del problema si alguien tiene acceso completo a la base de datos como root, pero bueno, espero que tomen medidas.

Os dejo captura :

Hacking con buscadores (nivel noob) : Colándome en CAMPOFRIO

La verdad es que me arrepiento de no haber dedicado más tiempo a estudiar seguridad informática. Es un campo apasionante. Y además, muy al alcance de cualquiera….Pero nunca es tarde ¿no?

De hecho, me encontraba en el ordenador de mi amigo TROY, que además es policía (algo que ya le he comentado alguna vez que proclama demasiado, por eso lo menciono sin más que su nick) via TEAMVIEWER, cuando después de hacer de «amigo informático» optimizando algunos recursos de su sistema: index server, restaurar sistema, etc… Le comenté que estaba dándole duro al tema de la seguridad informática en el que me ha iniciado ese gran profesional y mejor persona que es CHEMA ALONSO, al que tengo la suerte de tener por amigo.

Bueno, pues desde su propio ordenador y viendo que el tema le fascinaba, ya que además tenia un espectador y sabía que me iba a decir «tío a ver que haces que soy policía!!!» pues le enseñe las múltiples facilidades que da a un hacker el uso de sólamente google.

Que conste que dejo claro que esto es de muy bajo nivel, pero aún asi, di en unos segundos con el servidor de una gran compañía, totalmente abierto, con total acceso y con un grave riesgo de intrusión.

Para el que lea esto y no esté muy versado, básicamente google se dedica a indexar todo el contenido de la red. Por tanto, todo el contenido del server es examinado por los buscadores como google, dejando ver muchas veces cosas que no deberían estar a la luz: archivos de passwords sin encriptar o con encriptados fácilmente descifrables, volcados de la base de datos, e-mails y/o direcciones personales (incluso con contenido que podrían facilitar mucho un ataque de ingeniería social) y un largo etc …. La fuente de recursos es casi infinita.

En este caso, probé con XAMPP. XAMPP es una suite que permite fácilmente poner operativo todos los recursos de una web: WEB con MySQL, PHP y Perl. Fácil y rápido, y «demasiado» cómodo. Con frecuencia cuando se usa algún software de este tipo, después no se toman las medidas correctas a posteriori, cumpliendo una regla de oro de la seguridad informática: LO FÁCIL NUNCA ES SEGURO.

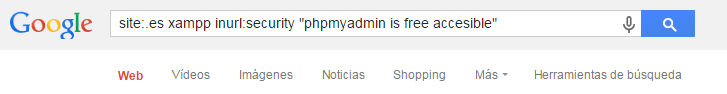

Una vez instalado XAMPP habría que acceder a su panel de control y limitar el acceso desde internet y establecer contraseñas de seguridad. Así que desde el ordenador de mi amigo TROY de paso a su vista realicé una búsqueda de sitios con dominio .ES (site:.es) que tuvieran XAMPP instalado, donde en la url se incluya «security» (ya que la url es localhost/security/index.php) y si no se ha configurado correctamente, phpadmin muestra un mensaje de alerta donde dice «php is free accesible by the network» donde pone claramente que es INSECURE.

Bueno pues después de comprobar que los señores de CAMPOFRÍO invierten poco o nada en su seguridad informática, realice la captura correspondiente. Cualquier ciberdelincuente con ese tipo de acceso libre, podría no solo acceder a toda la red, si no además asegurarse privilegios de administrador para futuros ataques, robo de información, suplantación de identidad, monitorizar el tráfico de la red, en fin, todo un abanico de ciber-delitos.

Aqui la captura que lo demuestra : CAPTURA

Visto esto, como digo, en unos segundos, solo quedaba recoger las alabanzas de mi colega el policía entre su admiración y un poco de canguelo, y escribirles a los señores de campofrío un email informándoles del grave problema de seguridad que presentaba su servidor «SECURE» (LOL). Ni que decir tiene que he esperado hasta que este problema se ha resuelto aunque no he indagado si presentan otras deficiencias, tras 48 horas. Eso sí, ni un triste gracias ….No costaba mucho ¿no?

En fin, si algun noob como yo, ha encontrado útil este artículo, le recomiendo encarecidamente el libro HACKING CON BUSCADORES DE 0xWord de ese gran hacker que es ENRIQUE RANDO, y por el que doy las gracias a Chema que me lo ha regalado. Os aplaudiría hasta que me sangraran las manos.

Andrés Naranjo «XXL-MAN».

Vuelve THE PIRATE BAY !!!

thepiratebay.se está plenamente operativo y los internautas ya suben y descargan ‘torrents’, de igual forma que antes del cierre de servidores por parte de la policía. En The Torrent Freak afirman que la pérdida de información ha sido mínima. El sitio está actualmente dirigido por una organización no lucrativa registrada en las Seychelles.

Hollywood quiere poner coto de una vez por todas a las descargas. O bien presionan para generar legislación como la española o provocan que sea difícil acceder a contenido. Así, los propios fundadores de The Pirate Bay tienen problemas. Se trata de Peter Sunde (puesto el libertad hace mes y medio), alias ‘brokep’; Fredrik Neij, alias ‘TiAMO’ (detenido en Tailandia el mes pasado); Gottfrid Svartholm Warg, alias ‘Anakata’ (detenido en 2012 en Camboya); y Carl Lundström (condenado en 2009 por dar alojamiento a la web)

FUENTE: The Torrent Freak